바이낸스 거래소 트위터 계정이 ‘크립토포헬스’와 제휴해 5000BTC를 커뮤니티에 돌려줬다는 내용을 올린 걸 시작으로 조 바이든, 버락 오바마, 제프 베조스, 워렌 버핏 등의 트위터가 해킹돼 같은 내용으로 도배됐다. 이로 인해 지난 하루동안 383개의 계정이 11만 7천 달러에 달하는 13BTC를 전달받았다.

트위터는 그 이후 “내부 시스템 툴과 직원을 상대로 한 소셜 엔지니어링 공격을 감지했다”며 “우리는 (해커들의) 다른 활동 내역과 해커가 접근했을 수 있는 정보를 조사하고 있으며 더 많은 정보를 향후 공유하겠다”고 공지했다.

16일(현지시간) 미국 사이버 범죄 전문 매체 ‘크렙스 온 시큐리티(Krebs On Security)’는 “소셜 미디어 계정 해킹을 전문적으로 하는 개인이 업체 직원에게 뇌물을 주거나 해킹을 강요해 범죄 대상의 계정에 접근하다록 만드는 ‘SIM 스와핑’으로 해킹했을 가능성이 높다”고 분석했다.

SIM 스와핑 커뮤니티 내의 회원들은 “OG” 소셜 미디어 계정을 해킹하는 데 열을 올렸다. OG 계정은 “오리지널 갱스터(Original Gangster”의 줄임말인데 짧은 이름의 계정(예: @B 또는 @joe)을 말한다. 이러한 OG 계정을 소유하고 나면 뒷거래로 재판매할 때 수천 달러를 챙길 수 있기 때문에 해커들이 자주 노리고는 한다.

매체는 “수요일 트위터 집단 해킹 전 며칠동안 SIM 스와핑 커뮤니티의 일부 회원들이 트위터 계정에 묶인 이메일 주소를 변경할 수 있는 기능을 사고 팔았다”고 전했다. OGusers에 대한 게시물에서 “채원”이라는 이름의 사용자는 그들이 트위터 계정에 묶인 이메일 주소를 250달러에 바꿀 수 있고, 2000달러에서 3000달러를 주면 해당 계정에 직접 접속할 수 있다고 말했다.

크렙스 온 시큐리티는 이후 “10일부터 해커들은 ‘@6’ 등 일부 OG 계정을 가로채는 데 관심을 보였다”고 전했다. 이 트위터 계정은 이전에 아드리안 라모(Adrian Lamo)의 소유였는데, 그는 이전에 뉴욕 타임즈 네트워크를 해킹해 첼시 매닝의 기밀 문서 도용을 보도한 바 있다. @6 계정은 라모의 오랜 친구인 보안 연구원이자 트위터 상 닉네임이 ‘럭키225’인 계정이 소유하고 있다.

럭키225는 수요일 오후 2시 직전 구글보이스(Google Voice)를 통해 @6 계정의 비밀번호 재설정 확인 코드를 받았다고 밝혔다. 이어 럭키는 이전에 트위터에서 다단계 코드를 수신하기 위한 수단으로 SMS 알림을 비활성화한 적이 있으며 대신 “모바일 인증 앱에서 생성되는 일회성 코드를 선택했다”고 말했다. 하지만 해커가 @6 계정에 기록된 이메일 주소를 변경하고 다단계 인증을 비활성화해서 일회성 인증 코드는 해커가 추가한 새 이메일 주소와 구글 음성 계정 모두에 전송되었다.

럭키는 크렙스 온 시큐리티에 “이번 공격이 어떻게 작용했는지는 트위터의 관리 툴 내에서 트위터 사용자의 이메일 주소를 업데이트해 알 수 있다”며 “사용자에게 어떤 정보도 알리지 않고도 작업을 수행할 수 있다”고 설명했다.

다른 트위터 계정 @Shinsi는 자신의 계정에 트위터 내부 툴 스크린 샷을 게시다. 트위터가 @Shinsi 계정을 종료하기 몇 분 전에 누군가 럭키225에서 하이재킹 된 계정을 참조하여 “@6 팔로우”하게 됐다는 내용이다. 수요일 해킹 전에 인터넷 아카이브에서 올라온 사본에는 @Shinsi가 인스타그램에 “j0e”와 “Dead”라는 두 개의 OG 계정이 있다고 주장이 들어있다. 또 이를 올린 사람은 ‘j0e’와 ‘Dead’의 인스타그램 계정이 “PlugWalkJoe”라는 악명 높은 SIM 스와핑 계정과 관련 있다고 말했다. 외신은 이번 비트코인 해킹 공격 발생했던 여러 SIM 스와핑 공격에 이 계정이 수년 동안 관여한 것으로 추정했다.

외신은 “아카이브에 올라온 @ShinsiTwitter 계정 사진을 보면 @Shinsi 계정 스크린 샷의 프로필 사진과 똑같다”며 “Joseph/@ Shinsi는 회사의 내부 툴 사진을 트위터에 게시했다”고 밝혔다. 트위터에 @Shinsi 계정의 올라온 사본에 보면 Joseph의 OG 인스타그램 계정이 “Dead”라고 나와있다.

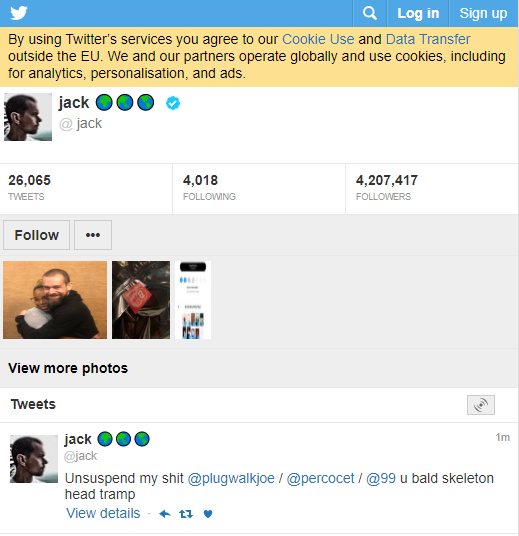

매체는 “소식통에 따르면 이 사람은 “ChucklingSquad”라는 SIM 스와핑 그룹의 핵심 참가자이며 지난해 트위터 대표 잭 도시의 계정을 해킹했다”고 보도했다. 이어 “해커가 도시의 트위터 계정에 연결된 휴대전화 번호를 제공하는 AT&T에 대해 SIM 스와핑 공격을 진행한 후 해킹했다”고 전했다.

도시는 계정 해킹 당시 위와 같은 트윗을 남기고 PlugWalkJoe를 비롯한 다른 해커들에게 분노를 표했다. 이어 모바일 산업 기관 보안 관계자에 따르면 “실제 PlugWalkJoe는 영국 리버풀 출신의 21세의 청년이며 실명은 조셉 제임스 코너(Joseph James Connor)”라고 전했다. 이어 “PlugWalkJoe는 현재 스페인에 있으며 올해 초까지 대학에 다녔으며, 코로나19 유행으로 집에 돌아가지 못한 상태”라고 말했다.

관계자는 “PlugWalkJoe가 조사 대상”이라며 “이 조사에서 코너와 대화를 시작하기 위해 여성 수사관이 고용되어 화상 채팅에 응하도록 설득했다”고 밝혔다. 그는 “채팅 비디오 배경에 독특한 수영장이 나왔는데 이는 PlugWalkJoe의 Instagram 계정에 있는 사진의 수영장과 같았다”고 덧붙였다.

관련

기사제보 및 보도자료: press@blockmedia.co.kr

▶ 블록미디어 유튜브 바로가기 https://www.youtube.com/blockmedia

▶ 블록미디어 텔레그램 바로가기 https://t.me/blockmedia

▶ 블록미디어 페이스북 바로가기 https://www.facebook.com/blockmediakorea/